تكنولوجيا وأمن معلومات

الهجمات الخفية عبر القنوات الجانبية في شبكات المعلومات المعزولة

علي أبو الحسن

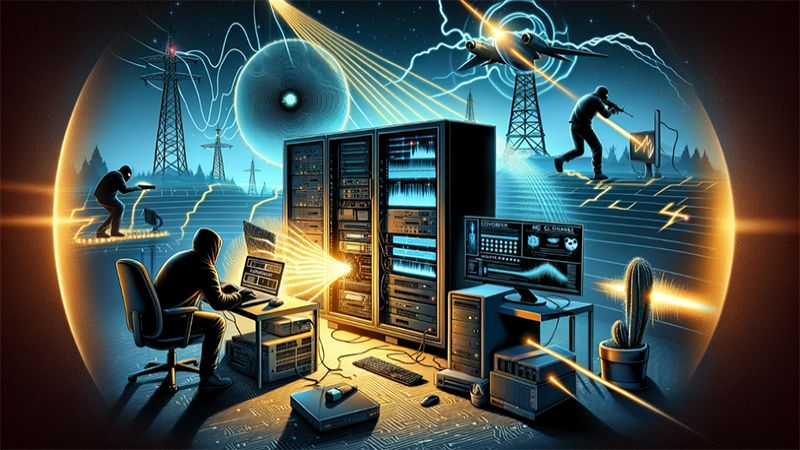

في عصر الثورة الرقمية، باتت الحماية السيبرانية من أهم الأولويات للمؤسسات في مختلف القطاعات. ومن بين الاستراتيجيات المتبعة لضمان أمن المعلومات، تبرز الشبكات المعزولة عن الهواء (Air - Gapped Networks) كحل فعّال لحماية البيانات الحساسة. هذه الشبكات، تُصمم لتكون معزولة تمامًا عن الانترنت وأية شبكات خارجية أخرى، ولا يمكن الوصول إليها إلا من خلال قنوات محدّدة ومراقبة، وتُعد حصونًا قوية في وجه معظم أشكال الهجمات السيبرانية التقليدية. ومع ذلك، فإن التطور المستمر في تقنيات الاختراق قد أتاح ظهور هجمات عبر القنوات الجانبية الخفية (side - channel attack)، والتي تشكّل تحديًا جديدًا حتّى للشبكات المعزولة.

الشبكات المعزولة عن الهواء هي نظم تُستخدم لضمان أمان البيانات عبر فصلها تمامًا عن الانترنت وأي شبكة خارجية. هذا النوع من الشبكات يُستخدم عادة في المواقع الحساسة مثل المرافق العسكرية، ومحطات الطاقة النووية، والبنية التحتية الحيوية الأخرى، والمؤسسات الحكومية والمالية، ومؤسسات الأبحاث وغيرها، حيث يمكن أن تؤدي أي تسريبات للمعلومات إلى عواقب وخيمة.

القنوات الجانبية هي طرق غير مباشرة يمكن من خلالها للمهاجمين استغلال التسريبات الطفيفة من الأنظمة الأمنية لاختراق الشبكات المعزولة. هذه الهجمات تعتمد على تحليل الإشارات الصادرة من الأجهزة مثل الإشعاعات الكهرومغناطيسية، الاهتزازات، الأصوات، الأضواء وحتّى الحرارة ويتم التحكم بها من خلال أحد الأجهزة المصابة القريبة من الشبكات المعزولة.

وقد عرف حتّى الآن مجموعة من الطرق المستخدمة في عمليات هجمات القنوات الجانبية منها الهجمات القائمة على الاهتزازات (Fan - based Attacks) إذ إنه من خلال هذه الطريقة، يمكن للمهاجمين استغلال اهتزازات المروحة داخل الجهاز لنقل البيانات خارج الشبكة المعزولة، والهجمات القائمة على الإشعاعات الكهرومغناطيسية (Electromagnetic - based Attacks) وتستخدم هذه الطريقة إشعاعات كهرومغناطيسية لنقل البيانات سرًا من الأجهزة المعزولة، بالإضافة لتقنيات أخرى مثل الهجمات الصوتية، حيث يمكن استخدام الميكروفونات والسماعات لنقل البيانات عبر الأصوات التي لا تسمعها الأذن البشرية.

قد يبدو موضوع الهجمات عبر القنوات الجانبية مأخوذًا من فيلم خيال علمي، ولكنه واقعي وله سوابق موثقة. لقد أظهرت الأبحاث والدراسات الأمنية قدرة هذه الهجمات على اختراق الشبكات المعزولة بطرق مبتكرة، مما يستدعي ضرورة تطوير آليات دفاع جديدة. وإذا أردنا ذكر بعض الأمثلة لهجمات ناجحة على الشبكات المعزولة عبر القنوات الجانبية يمكن الإشارة إلى هجوم Spectre على شركة "Meltdown" في عام 2018 (1) حيث استغل المهاجمون ثغرة أمنية في معالجات الكمبيوتر تُسمى "Spectre" لاختراق شبكات "Meltdown" المعزولة. وقد تمكّن المهاجمون من الوصول إلى البيانات الحساسة، بما في ذلك كلمات المرور وبيانات الاعتماد. وتم تنفيذ الهجوم من خلال إرسال تعليمات برمجية خبيثة إلى الجهاز المستهدف. واستطاعت هذه التعليمات البرمجية استخراج البيانات من الجهاز عن طريق استغلال ثغرة في طريقة عمل المعالج. وأيضًا هجوم Foreshadow أو L1 Terminal Fault (L1TF) على العديد من الشركات في عام 2018 (2) حيث استغل المهاجمون ثغرة أمنية في معالجات الكمبيوتر تُسمى "Foreshadow" لاختراق شبكات العديد من الشركات المعزولة، حيث تمكّن المهاجمون من الوصول إلى البيانات الحساسة، بما في ذلك كلمات المرور وبيانات الاعتماد.

وقد أدى انتشار تقنيات التعلم الآلي (أحد أنواع الذكاء الاصطناعي) إلى لعب دور مهم في كلّ من التنفيذ والدفاع ضدّ هجمات القنوات الجانبية. من جانب الهجوم، يمكن استخدام التعلم الآلي لتحليل البيانات الملتقطة وتحديد أنماط مفيدة لاستخراج البيانات بشكل فعال. من جانب الدفاع، يمكن استخدام التعلم الآلي لرصد الأنشطة غير العادية والتنبؤ بمحاولات الهجوم المحتملة، مما يعزز من قدرات الأمن السيبراني.

الهجمات عبر القنوات الجانبية الخفية تمثل تحديًا متزايدًا لأمن الشبكات المعزولة. مع ذلك، فإن الوعي بهذه الهجمات وتطوير الاستراتيجيات للدفاع ضدّها يمكن أن يساعد في الحفاظ على سلامة البيانات الحساسة. فتقنيات التعلم الآلي تقدم إمكانيات واعدة في هذا المجال، مما يدل على أن الحرب السيبرانية في المستقبل ستكون معركة ذكاء بقدر ما هي معركة تقنية. على الرغم من أن اختراق الشبكات المعزولة ليس بالأمر السهل، إلا أنه ليس مستحيلًا. لذلك، من المهم أن تتّخذ المنظمات خطوات لحماية شبكاتها المعزولة من الهجمات الإلكترونية، وينبغي الالتفات إلى أن هذه الهجمات متطورة باستمرار، وأن تقنيات الأمان التقليدية قد لا تكون كافية لمنعها.

هوامش:

[1] https://www.kaspersky.com/blog/what-is-spookjs/42202

[2] https://www.intel.com/content/www/us/en/architecture-and-technology/l1tf.html

التكنولوجياالانترنتأمن المعلوماتالشبكاتالشبكات المعزولة

إقرأ المزيد في: تكنولوجيا وأمن معلومات

التغطية الإخبارية

فلسطين المحتلة| قوات الاحتلال تقتحم حي كفر سابا بمدينة قلقيلية

المقاومة الإسلامية في العراق: قصفنا هدفًا حيويًا في جنوب الأراضي المحتلة بالطائرات المسيّرة

قوات الاحتلال تطلق الرصاص الحي وقنابل الصوت خلال اقتحام مدينة قلقيلية

غارتان صهيونيتان قرب نادي النزلة في جباليا شمالي قطاع غزة

غارة جوية صهيونية على مخيّم جباليا شمالي قطاع غزة

مقالات مرتبطة

الربط بين الدماغ والحاسوب: تقنية المستقبل التي تحوّل الخيال إلى واقع

التحوّل الرقمي ما هو وكيف تتبنّاه الشركات والمؤسسات بنجاح؟

استكشاف تأثير ومخاطر تتبّع فايسبوك لتحركاتك عبر الانترنت باستخدام تقنية "بكسلات فايسبوك"

الشاشة الزرقاء: عطل تقني عالمي يعيد التفكير في أمان الحوسبة السحابية

التزييف العميق: الوجه المظلم للذكاء الاصطناعي وكيف نحمي أنفسنا منه

هل تتجسس "اسرائيل" على كابلات الانترنت البحرية في لبنان؟

أمن المعلومات في الحروب الحديثة والتصدي للهجمات السيبرانية والحرب النفسية

الرياضيات: بوابة التفكير المنطقي وأساس التقدم في عصر الذكاء الاصطناعي

"الواي فاي": هل تحول إلى أداة تجسس خفية داخل منازلنا؟

تحليل المشاعر البشرية: نحو فهم أعمق من خلال الذكاء الاصطناعي